Hack'n Speak

Podrobnosti kanálu

Hack'n Speak

Bienvenue sur le podcast francophone Hack'n Speak ! Notre but est de partager la voix de nos 'hacker' à travers leurs outils / recherches.

Nedávné epizody

52 epizod

0x32 | Retour sur le CTF Active Directory Windows Barbhack (2/4)

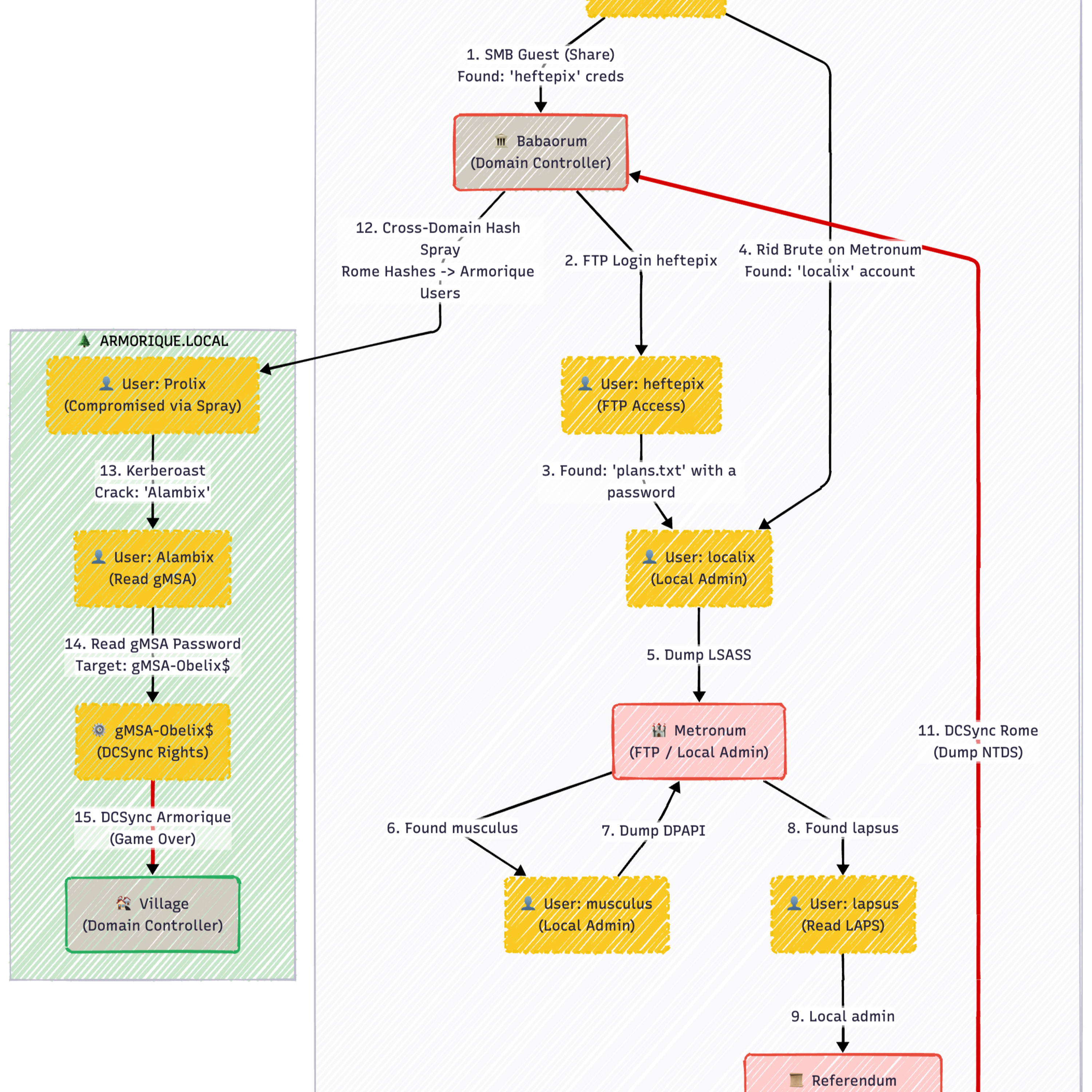

0x31 | Retour sur le workshop LeHack-2024 (1/4)

Github https://github.com/Pennyw0rth/NetExec-Lab/tree/main/LeHack-2024Writeup from rayanlecat https://www.rayanle.cat/lehack-2024-netexec-workshop-wri...

0x30 Un jeu, une quête, un ctf: l'aventure commence à barbhack

barbhack https://barbhack.fr/2025/fr/Twitter https://twitter.com/mpgn_x64

0x2F Doomer | Du bugbounty, de l'IA, un parcours atypique

Twitter: https://x.com/DoomerOutrun

Twitter: https://x.com/mpgn_x64

HackerOne https://hackerone.com/doomerhunter

0x2E Cravaterouge | Retour sur bloodyAD, une philosophie, badsuccessor

Twitter: https://x.com/mpgn_x64

Twitter: https://x.com/rouge_cravate

Github bloodyad https://github.com/CravateRouge/b...

0x2D @shadow_gatt | Démystification du redteam, des anecdotes

Twitter: https://x.com/shadow_gatt

Twitter: https://x.com/mpgn_x64

Talk lehack https://www.youtube.com/watch?v=7itLKu4...

0x2C @croco_byte | Relai kerberos partie 2, SCCM, redteam !

Twitter: https://x.com/croco_byte

Twitter: https://x.com/mpgn_x64

Blog post

- https://www.synacktiv.com/publicati...

0x2B Hugow | Du relai Kerberos, du redteam, de l'intrusion physique

Twitter: https://x.com/hugow_vincent

Twitter: https://x.com/mpgn_x64

Blog post https://www.synacktiv.com/publications/relayi...

0x2A jmbesnard | Retour sur la création d'AD_Miner, du graph, des perfs !

Twitter: https://x.com/jmbesnard_maz

Twitter: https://x.com/mpgn_x64

Adminer: https://github.com/Mazars-Tech/AD_Miner

Bluesky: mpg...

0x29 Worty | Retour d'expérience sur l'European CyberSecurity Challenge et le FCSC

Twitter: https://x.com/_worty

Twitter: https://x.com/mpgn_x64

ECSC: https://ecsc.eu/

FCSC: https://cyber.gouv.fr/france-cybersecurit...

0x28 poly & Vdehors | Hacking de Tesla, la pwn2own, des anecdotes

0x27 Nabot & JahMyst | Retour sur la création de Secator, des études longues ou pas

0x26 mrxch | Retour sur la création de Ghunt, une anecdote croustillante !

0x25 s4r | Du reverse, des anecdotes, la création de crackmes.one

0x24 Arnaud Pilon | De la réponse à incident, retour d'expérience ...

0x23 @fr0gger_ | Du threat Intel, de la réponse sur incident, le projet unprotect.io, un livre

Twitter fr0gger https://twitter.com/fr0gger_

Twitter https://twitter.com/mpgn_x64

Livre https://store.securitybreak.io/threatintel

0x22 - Renaud Feil | De la passion, de l'entreprenariat, une société: Synacktiv

0x21 - @ringtail_sec | De l'hardware fait par un pentester pour les pentesters

Merci à la société BZHunt pour le prêt du matos https://bzhunt.fr/

0x20 - @BitK_ & @sakiirsecurity | Objectif top10 CtfTime, faire un bon ctf, les voyages, une anecdote croustillante

0x1F - @Zblurx | Retour sur dploot, certsync et le déchiffrement de Windows LAPS

Twitter: https://twitter.com/_zblurx

Github: https://github.com/zblurx

mpgn: https://twitter.com/mpgn_x64

0x1E - @Agarri_FR | Un peu d'histoire, la formation Mastering Burp Suite Pro, le bug bounty (XXE, XSLT, SSRF)

Twitter Agarri: https://twitter.com/Agarri_FR

Formation Burp Suite: https://hackademy.agarri.fr/

Twitter Mas...

0x1D - @palenath | De l'OSINT, un workshop à Interpol, de l'open source

0x1C - @Blaklis_ | Bug Bounty full time, un reward à 75k, la création du club Paris HackerOne

0x1B - @M4yFly | Retour sur la création du lab GOAD et une RCE 9.8 sur GLPI CVE-2022-35914

M4Fly: https://twitter.com/M4yFly

GOAD: https://github.com/Orange-Cyberdefense/GOAD

RCE GLPI: https://may...

0x1A - @g0h4n | Retour sur la création de RustHound, l'outil crossplateforme plus rapide que Sharphound !

g0h4n: https://twitter.com/g0h4n_0

RustHound: https://github.com/OPENCYBER-FR/RustHound

SharpHound: htt...

0x19 - @rkvl | Retour sur la création de Sliver & le redteam aux US (gilet pare balles non obligatoire)

0x18 - @Swissky | Retour sur la création de PayloadsAllTheThings & SSRFmap !

mpgn: https://twitter.com/mpgn_x64

@pentest_swissky : https://twitter.com/pentest_swissky

...

0x17 - @_ZakSec | Retour sur la création de Masky et on parle purple team !

mpgn: https://twitter.com/mpgn_x64

@_ZakSec : https://twitter.com/_ZakSec

tool: https:/...

0x16 - @snyff | Retour sur la création et la philosophie de PentesterLab

mpgn: https://twitter.com/mpgn_x64

@snyff: https://twitter.com/snyff

PentesterLab : htt...

0x15 - @Th3_l5D | Retour sur la création et la philosophie de NewbieContest

0x14 - @T00uF | Retour sur DonPAPI !

mpgn: https://twitter.com/mpgn_x64

@T00uF : https://twitter.com/T00uF

github: https:/...

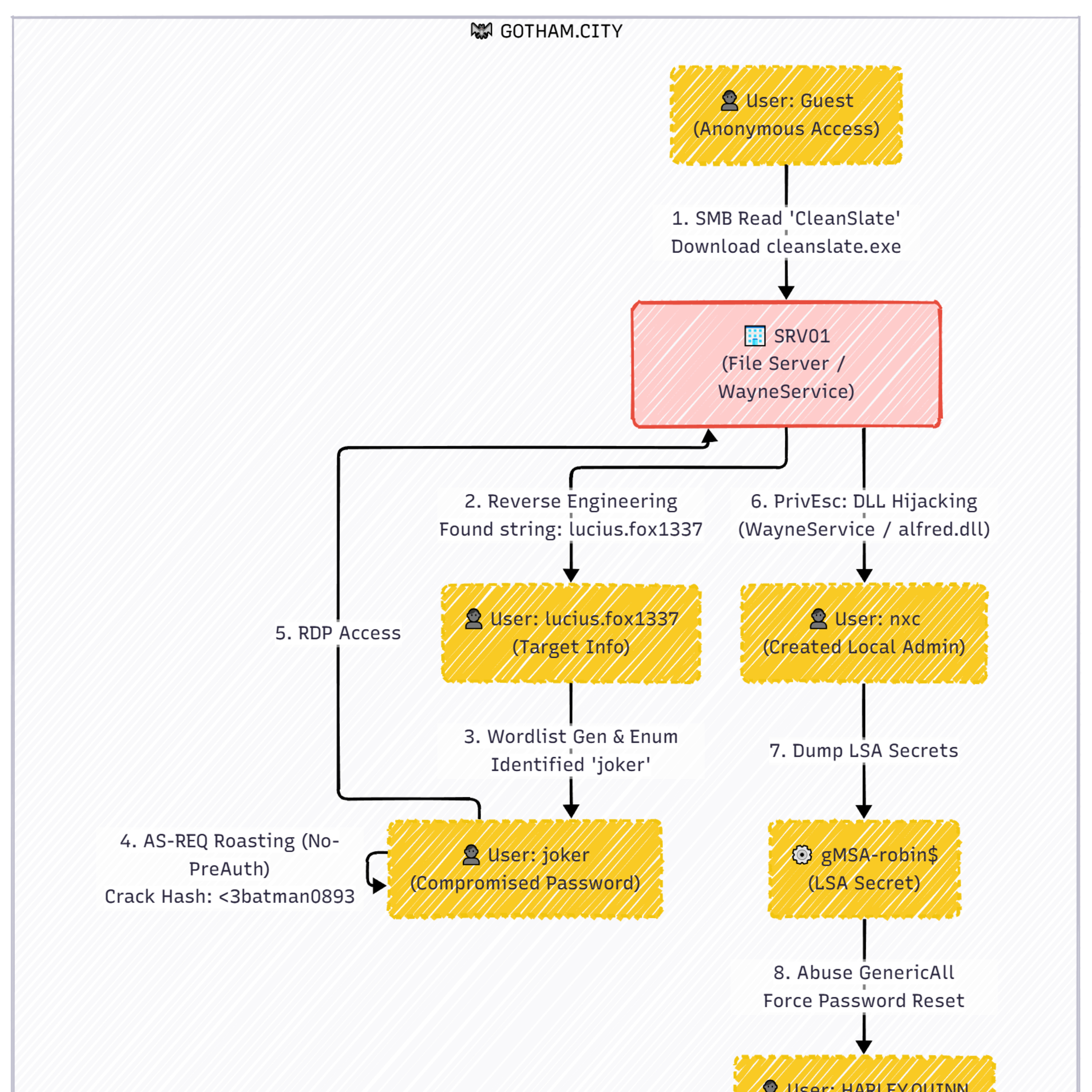

Hors-serie : Debrief du Workshop CrackMapExec (difficulté facile) à leHack 2022

Solution du lab présenté lors du Workshop CrackMapExec à leHack 2022 par @mpgn_x64

0x13 - @swapgs | One vulnerability to rule them all, nomination aux pwnie awards, première participation à la pwn2own

mpgn: https://twitter.com/mpgn_x64

@swapgs: https://twitter.com/swapgs

blog: https://swa...

0x12 - the-useless-one & @lowercase_drm | Retour sur la librairie Pywerview

0x11 - 0xLupin | Un parcours atypique, gagner la coupe du monde de Bug Bounty organisée par @Hackerone

Equipe:

0x10 - Qazeer & th3m4ks | Retour sur l'outil EDRSandBlast, fonctionnement et contournement d'un EDR

0x0F - Laluka | RCE sur root-me.org, recherche de 0-day et dev d'outils custom

mpgn: https://twitter.com/mpgn_x64

laluka: https://twitter.com/TheLaluka

Github: https:/...

0x0D - Amat Cama | Gagner la Pwn2Own avec @fluoroacetate, la sth4ck, "w3challs c'est mieux que root-me !"

Twitter:

Vainqueur de la Pwn2Own:

0x0C - Shutdown | Retour sur Exegol / thehacker.recipes (partie 2)

Twitter:

Github project: